Περιεχόμενα

Την οργάνωσή τους θα τη ζήλευε ακόμη και η πιο προχωρημένη πολυεθνική εταιρεία. Ο τρόπος δράσης ήταν απλός, στοχευμένος και με μεγάλο ποσοστό επιτυχίας. Αυτό άλλωστε υποδηλώνει ο αριθμός 670, όπου αντιστοιχεί στον συνολικό αριθμό των θυμάτων τους! Οι συνολικά 24, εκ των οποίων οι 22 είναι Ρομά, συντελεστές της εγκληματικής οργάνωσης είχαν ως απώτερο σκοπό τα άμεσα μετρητά. Τα μετρητά και η… λεζάντα καθώς τα κέρδη τους γίνονταν μέσω επίδειξης και ανωτερότητας στον περίγυρό τους. Αυτή τη δράση τερμάτισαν οι Αρχές με την Επιχείρηση APATE.

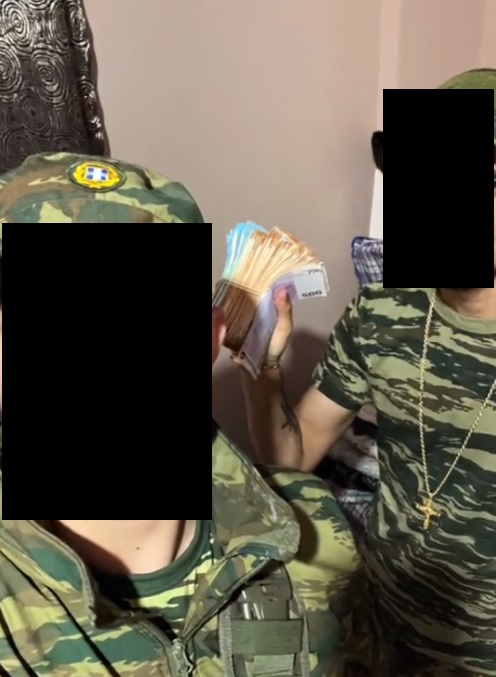

Ακριβές σαμπάνιες και βότκες Belvedere στις… χαλαρές σαββατιάτικες εξόδους. Ακριβά πούρα και ντύσιμο με την τελευταία λέξη της μόδας. Χρυσά blings και «φτιαγμένα» αυτοκίνητα. Εννοείται όπλα. Σπίτια με πλούσια έπιπλα και «βεντάλιες» από 100ευρα που κατέληγαν να γίνουν… παρανάλωμα του πυρός! Κάπως έτσι διασκέδαζαν και επένδυαν τα κέρδη τους η πλειοψηφία των βασικών μελών της οργάνωσης που εξάρθρωσε η Επιχείρηση APATE, στην οποία συμμετείχε η ΕΚΑΜ, η Οικονομική Αστυνομία και η ΟΠΚΕ σε Αττική και Κρήτη.

Κανείς δεν θα περίμενε πως -ουσιαστικά- παιδιά στην πλειοψηφία τους που έχουν το μυαλό τους στην καλοπέραση και στη… μούρη, θα εφάρμοζαν ένα τόσο ραφιναρισμένο σχέδιο μέσω του οποίου άρπαζαν και… άρμεγαν τους τραπεζικούς λογαριασμούς των θυμάτων τους. Και μιλάμε για «παιδιά» καθώς δεν είναι λίγοι οι νεαροί που συμμετείχαν στην οργάνωση, ενώ ένας από αυτούς είναι ανήλικος!

Τι «έβγαλε» η Επιχείρηση APATE

Η δομή της οργάνωσης ήταν κάθετη και απλή. Το μεγάλο αφεντικό της υπόθεσης ήταν εκείνος που κινούσε τα νήματα όσον αφορά σε ζητήματα στρατηγικής και φυσικά από αυτόν περνούσαν όλες οι εισπράξεις από το πλιάτσικο στους τραπεζικούς λογαριασμούς των θυμάτων.

Παρ’ όλα αυτά όμως, καθοριστικότερη παρουσία στην καθημερινότητα της οργάνωσης είχε ο no. 2, ο υπαρχηγός της, ο οποίος ήλεγχε τα ουσιώδη της απάτης. Ο υπαρχηγός ήταν αυτός που οργάνωνε κάθε φορά το τηλεφωνικό κέντρο, που θα επέλεγε εκείνους που θα έβγαιναν «παγανιά» για να πάρουν τα τηλέφωνα και να ξεκινήσουν τα mind games και τα παιχνίδια πειθούς για να εκμεταλλευτούν τα θύματά τους.

Ιστοσελίδες-μάσκες

Οι σελίδες που έφτιαχναν ήταν εξαιρετικά απλές και αποτελούσαν ουσιαστικά μία μάσκα, την πρόσοψη μίας… σπηλιάς, στην οποία τα θύματα έπεφταν μέσα πληκτρολογώντας πολύ συγκεκριμένα στοιχεία. Τα μέλη της οργάνωσης έφτιαχναν τις ιστοσελίδες-μάσκες πολύ εύκολα μέσω των templates κλασικών εφαρμογών δημιουργίας ιστοσελίδων, ενώ και τα url που χρησιμοποιούσαν ήταν πολύ κοντά στα αυθεντικά των ελληνικών συστημικών τραπεζών.

Σχεδόν όλοι οι συμμετέχοντες ήταν αρκετά εξοικειωμένοι με την τεχνολογία και έτοιμοι να ξεψαχνίσουν κάθε πτυχή των αυθεντικών ιστοσελίδων ώστε να δημιουργήσουν έπειτα τις ψευδεπίγραφες που θ’ αποτελούσαν στη συνέχεια τη φάκα στην οποία θα έπεφταν τα θύματα. Οι χρήστες-θύματα καλούνταν ουσιαστικά να συμπληρώσουν ελάχιστα πλην όμως κρίσιμα πεδία. Σε κάθε ιστοσελίδα-μάσκα μόλις τρία σημεία ήταν ενεργά. Οπουδήποτε αλλού κι αν πατούσε ο χρήστης δεν θα υπήρχε η παραμικρή αλληλεπίδραση. Αυτό που δεν γνώριζαν όμως τα θύματα ήταν πως η συμπλήρωση των στοιχείων ουσιαστικά έστελνε τους κρίσιμους κωδικούς σε email που χειρίζονταν οι απατεώνες.

Viber, «μουλάρια» και… ουρές στα ATM!

Ήταν πάντως τόσο εξοικειωμένοι με τα τραπεζικά συστήματα που ενώ είχαν ελάχιστο χρόνο να μπουν και λεηλατήσουν τον λογαριασμό από την ώρα που λάμβαναν τα στοιχεία των θυμάτων τους, κατάφερναν περίφημα και να «διαρρήξουν» και τη δεύτερη δικλείδα ασφαλείας (κωδικούς σε Viber κλπ.), ν’ αυξήσουν το όριο ημερήσιας ανάληψης και μεταφοράς χρημάτων και παράλληλα να διοχετεύσουν τα χρήματα στους λογαριασμούς στους οποίους είχαν πρόσβαση.

Βεβαίως δεν ήταν μονάχα τα βασικά μέλη της οργάνωσης που έπαιζαν ρόλο στην υπόθεση. Καθοριστικό ρόλο στην εξέλιξη των διεργασιών έπαιζαν και οι κάτοχοι των λογαριασμών money mules, των λεγόμενων «μουλαριών», οι οποίοι έστελναν και λάμβαναν χρηματικά ποσά τα οποία είχαν αποσπαστεί από τα θύματα. Μάλιστα οι κάτοχοι αυτών των λογαριασμών έπαιρναν και αμοιβή, από 200 ευρώ έως και κάποιες φορές 600 ευρώ. Κάπως έτσι ισχυροποιούνταν οι δεσμοί μεταξύ του εγκληματικού δικτύου, καθώς πόροι διοχετεύονταν προς κάθε κατεύθυνση και κάθε τόσο άπαντες έμεναν ευχαριστημένοι.

Παράλληλα πάντως με την επιχείρηση αρπαγής των κωδικών, διαμοιρασμού των ποσών που βρίσκονταν μέσα στους τραπεζικούς λογαριασμούς των θυμάτων, υπήρχαν συγκεκριμένες ομάδες που κινητοποιούνταν και έκαναν… σερί αναλήψεις σε διάφορα ATM.

Εντυπωσιακό είναι πάντως το γεγονός πως ουσιαστικά κατάφερναν με πειραματισμούς και μελέτη των κλασικών εφαρμογών, όπως του Viber, να βρουν τον τρόπο ώστε να «αρπάζουν» τους λογαριασμούς της δημοφιλούς εφαρμογής από το κινητό του θύματος και να τους τοποθετούν σε δική τους συσκευή. Πρόκειται για μία εφικτή διαδικασία που απλώς ο μέσος χρήστης αγνοεί. Ωστόσο εκείνοι είχαν βρει τρόπο να «βλέπουν» τον λογαριασμό του θύματος ρωτώντας απλώς τα θύματα ποιος τηλεφωνικός αριθμός είναι συνδεδεμένος με το e-banking τους.

Πιο προχωρημένοι από τον μέσο χρήστη

Μέσα σε όλα όμως, για να γίνει μία τέτοια απάτη πραγματικότητα, δεν αρκούσε μόνο το τεχνικό κομμάτι και η γνώση των τραπεζικών συστημάτων. Χρειαζόταν και κάτι άλλο που αναμφίβολα έρχεται και θυμίζει την παραδοσιακή μικροαπάτη στην οποία επιδίδονταν κατά καιρούς μέσα στις δεκαετίες κάποιοι από τους Ρομά. Το λεγόμενο «μπλα-μπλα», ένα καλά δουλεμένο σενάριο χειραγώγησης των θυμάτων, καθώς μέσα από τις τηλεφωνικές επικοινωνίες και ενόσω οι γίνονταν οι διαβουλεύσεις σχετικά με τα στοιχεία του θύματος, ο εκάστοτε τηλεφωνητής με «αθώα» τεχνάσματα αποπροσανατόλιζε το θύμα και σχεδόν σε κάθε ένσταση των θυμάτων, έβρισκε τον τρόπο να τον πείσει πως όλα κυλούν φυσιολογικά και θα συνεχίσουν να είναι, αρκεί ν’ ακολουθούνται πιστά οι καθοδηγήσεις του συνομιλητή-απατεώνα.

Π.χ. ακόμη κι αν στο κινητό του θύματος κατέφτανε κωδικός OTP (σ.σ. θα τον έχετε παρατηρήσει όταν κάνετε κάποια διαδικτυακή συναλλαγή καθώς αποτελεί τη δεύτερη δικλείδα ασφαλείας), οι απατεώνες έπειθαν τον χρήστη να τους δώσει αυτόν τον κωδικό, δήθεν για να ολοκληρώσουν τη συναλλαγή τους.

Όλη η Ελλάδα θύματα, «χτυπούσαν» κυρίως τις… Παρασκευές!

Παρά το γεγονός πως τα θύματα συνήθως σε παρόμοιες απάτες είναι άνθρωποι ηλικιωμένοι, συνταξιούχοι κλπ. που δεν έχουν ιδιαίτερη σχέση με τον κόσμο του διαδικτύου, στην παρούσα περίπτωση παρατηρείται μία μεγάλη διαφοροποίηση. Τα θύματα προέρχονται απ’ όλη την Ελλάδα, απ’ όλα τα κοινωνικά στρώματα και καλύπτουν ένα φάσμα από πολλά επαγγέλματα. Δεν είναι διόλου τυχαίο πως την «πάτησαν» ακόμη και άνθρωποι της Πληροφορικής, λογιστές, επιχειρηματίες, οικονομικοί διευθυντές. Ένα ακόμη εντυπωσιακό χαρακτηριστικό ήταν πως οι δράστες επέλεγαν να «χτυπούν» τα θύματά τους σε ώρες και ημέρες όπου η πίεση στη δουλειά των θυμάτων ήταν εξαιρετικά μεγάλη!

Για παράδειγμα, ειδικότερα τα μεσημέρια Παρασκευής όπου τα θύματα έσπευδαν να τελειώσουν όλες τις εκκρεμότητες ενόψει σαββατοκύριακου, τότε οι απατεώνες επέλεγαν να «χτυπήσουν» ακόμη πιο έντονα και εντατικά, εκμεταλλευόμενοι την έλλειψη συγκέντρωσης των θυμάτων τους.

Βήμα-βήμα η απάτη

Όπως θα διαπιστώσετε παρακάτω, ο τρόπος δράσης των απατεώνων αν και εξαιρετικά απλός, είναι ιδιαίτερα οργανωμένος και στοιχειοθετημένος. Κάθε ένα μέλος ήξερε πάρα πολύ καλά τη δουλειά που έπρεπε να κάνει.

Η αρχή γινόταν με τη συγκέντρωση μερικών εκ των βασικών μελών στο τηλεφωνικό κέντρο, το οποίο ήταν πάντοτε κινητό. Η ομάδα συγκεντρωνόταν και έχοντας στην κατοχή τους δεκάδες κινητά τηλέφωνα αλλά και «πακιστανικές» κάρτες SIM, ξεκινούσαν την επιχείρηση.

Πρώτα απ’ όλα στόχευαν τα θύματα. Αυτή ήταν μία διαδικασία την οποία αναλάμβανε συγκεκριμένη ομάδα. Τα κριτήρια για κάθε αναζήτηση άλλαζαν ανάλογα τις συνθήκες. Για παράδειγμα στην εποχή του Market Pass και Fuel Pass, οι απατεώνες στόχευαν στους ιδιώτες. Με πρόφαση πως ήρθε η ώρα τους να λάβουν και αυτοί με τη σειρά τους τα επιδόματα, ξεκινούσε η διαδικασία της πειθούς αλλά και όλες οι παραπάνω τεχνικές ώστε να βάλουν στο χέρι τους τραπεζικούς κωδικούς των θυμάτων.

Άλλες φορές οι δράστες στόχευαν σε απλές επιχειρήσεις, όπως φαρμακεία, καταστήματα λιανικής ή ακόμη με βάση τον τηλεφωνικό κατάλογο ανά περιοχή, όχι μόνο στην Αττική αλλά και σε όλη την Ελλάδα.

Μόλις έπειθαν τα θύματα πως επικοινώνησαν μαζί τους για να τους… προσφέρουν χρήματα έμπαινε σε εφαρμογή τα σχέδια με τις ψεύτικες ιστοσελίδες-μάσκες, όπου σημειωτέων είχαν φτιάξει δεκάδες, ίσως και εκατοντάδες και αφορούσαν όλες τις μεγάλες συστημικές τράπεζες, ώστε να είναι συμβατές με τους λογαριασμούς των θυμάτων τους.

Έψαχναν ακόμη και τη ΔΙΑΥΓΕΙΑ!

Αυτό όμως που είναι ακόμη πιο εντυπωσιακό είναι πως η ομάδα… ανίχνευσης έψαχνε ακόμη και στη ΔΙΑΥΓΕΙΑ! Σκοπός τους ήταν να βρουν τις εταιρείες οι οποίες ενδεχομένως να είχαν συμβάσεις με κάποιους κρατικούς φορείς ή με φορείς τοπικής αυτοδιοίκησης. Επομένως σε αυτή την περίπτωση καλούσαν τις επιχειρήσεις υποκρινόμενοι πως καλούν εκ μέρους του φορέα και πως ήρθε η ώρα να κινηθεί η διαδικασία για την εκπλήρωση της σύμβασης με την καταβολή του ποσού που είχε συμφωνηθεί.

Το πιο μεγάλο… θύμα

Σαφώς, για να φτάσει η εγκληματική οργάνωση να βγάλει πάνω από 6 εκατομμύρια ευρώ, θα έπρεπε να βρει και μερικά οικονομικά γερά θύματα για να φτάσει ο λογαριασμός σε αυτά τα δυσθεώρητα ύψη.

Ένα από τα μεγαλύτερα θύματα της απάτης ήταν μία εισαγωγική εταιρεία, από την οποία οι δράστες κατάφεραν ν’ αποσπάσουν το ποσό των 250.000 ευρώ!