Περιεχόμενα

Λίγες ημέρες μετά το χακάρισμα και την πτώση ιστοσελίδων υπουργείων της ουκρανικής κυβέρνησης, η Microsoft έρχεται να προσθέσει ακόμα ένα κομμάτι στο μεγάλο παζλ της στρατηγικής του Vladimir Putin. Γιατί δεν υπάρχει πια αμφιβολία πως έχει συντονίσει έναν αόρατο πόλεμο για να μπορέσει να κρατήσει ανοιχτές τις επιλογές του και να δικαιολογήσει ως αντίποινα την οποιαδήποτε κίνησή του.

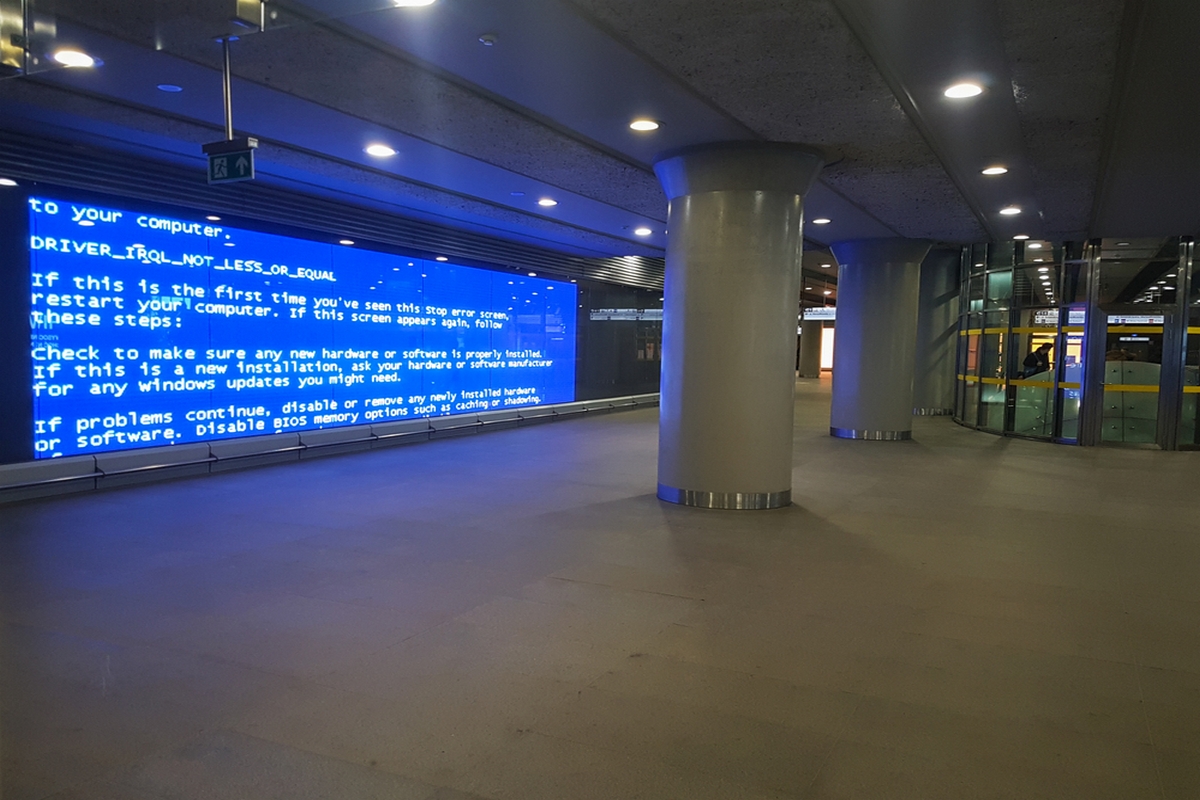

Η Microsoft ανέφερε το Σάββατο το βράδυ πως είχε ανιχνεύσει έναν τρομερά καταστροφικό ιό (malware) σε δεκάδες κυβερνητικά και ιδιωτικά δίκτυα υπολογιστών στην Ουκρανία. Μάλιστα, αυτό το malware ήταν σαν μια βόμβα, έτοιμο να πυροδοτηθεί ανά πάσα στιγμή από άγνωστο προορισμό.

«Αυτά τα συστήματα εκτείνονται σε πολλαπλά κυβερνητικά, μη κυβερνητικά και πληροφοριακά δίκτυα τεχνολογίας σε όλη την Ουκρανία» αναφέρει σε blog της η Microsoft. Ο Jake Sullivan, επικεφαλής εθνικής ασφάλειας των ΗΠΑ και μέλος του συμβουλίου του Biden, δήλωσε στο CBS πως η κυβέρνηση αναλύει τον κώδικα που πρώτη η Microsoft ανέφερε. «Έχουμε προειδοποιήσει εδώ και εβδομάδες, τόσο δημόσια όσο και ιδιωτικά, ότι κυβερνοεπιθέσεις μπορεί να αποτελέσουν κομμάτι μιας διευρυμένης ρωσικής προσπάθειας να κλιμακωθεί η κατάσταση στην Ουκρανία». Κάτι τέτοιο έχει συμβεί πολλάκις στο παρελθόν.

«Δεν έχουμε καταφέρει να εντοπίσουμε ακριβώς την πηγή αυτής της επίθεσης, ούτε η Microsoft ή κάποια άλλη εταιρεία. Δουλεύουμε όμως πυρετωδώς για να το πετύχουμε. Δε θα με εξέπληττε αν κατέληγε όλο αυτό στο Ρωσία», συμπλήρωσε ο Sullivan.

https://www.intronews.gr/oukrania-anisychitikes-kyverno-epitheseis-se-istoselides-ypourgeion-se-periergo-timing/news/

Δεν έχουν συναντήσει ξανά κάτι τέτοιο οι αναλυτές της Microsoft

Αυτός ο καταστροφικός κώδικας φαίνεται να τοποθετήθηκε στα δίκτυα περίπου 3 ημέρες μετά τη συνεδρίαση Ρώσων και Αμερικανών διπλωματών με το ΝΑΤΟ και τη συζήτηση που έγινε για τα ρωσικά στρατεύματα στα σύνορα με την Ουκρανία. Αυτή η συνεδρίαση κατέληξε σε αδιέξοδο, επομένως είναι πιθανό – το πιθανότερο – σενάριο οι διπλωμάτες να ενημέρωσαν το Κρεμλίνο και να ξεκλείδωσαν την επόμενη πίστα.

Αξιωματούχοι από την Ουκρανία έριξαν την ευθύνη σε μια ομάδα από τη Λευκορωσία για την πτώση των κυβερνητικών ιστοσελίδων, αλλά άφησαν ξεκάθαρες υπόνοιες για ρωσική εμπλοκή. Εξάλλου, δε χρειάζεται ιδιαίτερη διευκρίνιση πως η Λευκορωσία είναι εθελούσιο πιόνι του Putin. Σύμφωνα με τους Ουκρανούς, το malware που «χτύπησε» τις ιστοσελίδες τους μοιάζει πολύ ίδιο με αυτό που ανίχνευσε η Microsoft.

«Όλες οι ενδείξεις δείχνουν ότι η Ρωσία είναι πίσω από την κυβερνοεπίθεση. Η Μόσχα συνεχίζει να ποντάρει σε έναν υβριδικό πόλεμο και χτίζει ενεργά τις δυνάμεις της στις πληροφορίες και τον κυβερνοχώρο», αναφέρει μια δήλωση από μέλος της ουκρανικής κυβέρνησης.

Η Microsoft δεν έχει καταφέρει ακόμα να προσδιορίσει την πηγή αυτής της ψηφιακής εισβολής, όμως μοιάζει να είναι κάτι το πρωτόγνωρο για τους ερευνητές, μια επίθεση που δεν έχουν ξανασυναντήσει. Ο κώδικας έχει μια μορφή που σύμφωνα με τους αναλυτές του μοιάζει με αίτημα για λύτρα, σαν να έχει απαχθεί δηλαδή ένα ολόκληρο δίκτυο από ψηφιακούς απαγωγείς.

Όλες οι λειτουργίες και τα υπολογιστικά δεδομένα έχουν παγώσει και για να «ζεσταθούν» ξανά, ζητείται οικονομικό αντάλλαγμα. Δεν υπάρχει όμως κανένας ψηφιακός χώρος για να γίνει μεταφορά χρημάτων. Αυτό έχει οδηγήσει τους ερευνητές στο συμπέρασμα πως ο στόχος είναι να προκληθεί η μέγιστη δυνατή ζημιά, όχι να παρθούν χρήματα.

Η ανίχνευση της Microsoft πάντως φαίνεται πως ήταν σχετικά έγκαιρη, με τον ιό να μην έχει εξαπλωθεί και πλέον να είναι δύσκολο να κάνει…μετάσταση. Ο κίνδυνος πάντως παραμένει, μιας και ανά πάσα στιγμή μπορεί να ενεργοποιηθεί και να προκληθεί καταστροφή σε πολλά δίκτυα με σημαντικές ως και απόρρητες πληροφορίες.

«Το ανακοινώσαμε δημόσια ώστε να δώσουμε την ευκαιρία στην κυβέρνηση, σε οργανισμούς και οντότητες στην Ουκρανία να βρουν το malware και να τον διορθώσουν», δήλωσε ο Tom Burt, αντιπρόεδρος της Microsoft στο τμήμα της ασφάλειας πελατών, που διευθύνει τις προσπάθειες της εταιρείας να βρουν την πηγή των επιθέσεων που έχουν σχεδιαστεί.

Οι κυβερνοεπιθέσεις στις ουκρανικές εκλογές και ο NotPetya

Από τη μία, αυτή η δημοσιοποίηση μπορεί όντως να βοηθήσει στην αποτροπή επιθέσεων, μπορεί όμως και να δώσει τη δυνατότητα στον δημιουργό να αλλάξει τον κώδικα. Αν το επιχειρήσει, θα είναι πιο εύκολο να εντοπιστεί, αλλά σε αυτό το σημείο δε θα έχει πια τίποτα να χάσει, οπότε θα ενεργοποιήσει την επίθεση. Μοιάζει και πάλι σαν το Catch 22 του Heller. Ό,τι και να κάνεις, μπροστά σε κίνδυνο βρίσκεται.

«Αν αποδειχθεί πως η Ρωσία διοχετεύει τις κυβερνοεπιθέσεις στην Ουκρανία και αν αυτό συνεχιστεί για μια μεγάλη περίοδο, θα πρέπει να βρούμε με τους συμμάχους μας την κατάλληλη απόκριση», είπε ο Sullivan. Οι ΗΠΑ συνεργάζονται διαρκώς με την Ουκρανία για να θωρακίσουν τα συστήματα της, γιατί πρόκειται για αμερικάνικα δίκτυα και δεν είναι απίθανο μια κυβερνοεπίθεση εκεί, να «ταξιδέψει» στις ΗΠΑ.

https://www.intronews.gr/ipa-i-rosia-anazita-mia-aformi-gia-na-eisvalei-stin-oukrania-xekinise-rosiki-ekstrateia-parapliroforisis/news/

Κάτι τέτοιο είχε γίνει άλλωστε το 2014 και το 2015. Πρώτα, η Ρωσία επιτέθηκε στην Κεντρική Επιτροπή Εκλογών της Ουκρανίας για να αλλάξει το αποτέλεσμα και πατώντας πάνω σε αυτό το μοντέλο, μεταπήδησε στις Εθνική Επιτροπή των Δημοκρατικών. Το 2017 πάλι, χάκερς είχαν επιτεθεί σε επιχειρήσεις και κυβερνητικά πρακτορεία με ένα καταστροφικό software ονόματι NotPetya. Αυτή η επίθεση διέλυσε κομμάτια της ψηφιακής οικονομίας και προκάλεσε ζημιά στη FedEx και στην Maersk, εταιρεία shipping. Το NotPetya παρουσιάζει αρκετές ομοιότητες με το malware της Microsoft.

Για αρκετούς αναλυτές, μια επίθεση στον ψηφιακό κόσμο, είναι συνήθως πρελούδιο για μια επίθεση στον πραγματικό κόσμο. Άλλοι θεωρούν πως επειδή η Ρωσία αδυνατεί αυτή τη στιγμή να πάει σε ανοιχτό πόλεμο, έχει επιλέξει αυτη την τακτική, πιστεύοντας πως κάτι τέτοιο μπορεί να μεταφέρει το μήνυμα της προς την Ουκρανία, δίχως να υπάρξουν οι διεθνείς κυρώσεις που θα επιβάλλονταν σε περίπτωση εισβολής.

Ο John Hultquist, επικεφαλής αναλυτής ψηφιακών συστημάτων στην Mandiant, αποκάλυψε πως η ομάδα hacking της Ρωσίας, γνωστή ως Sandworm, που συνεργάζεται με το στρατιωτικό πρακτορείο πληροφοριών της Ρωσίας, το G.R.U., τα τελευταία χρόνια έχει αναπτύξει πιο πολύπλοκα μέσα και δομές επίθεσεις. «Έχουν τελειοποιήσει την ψεύτικη επίθεση με αίτημα για λύτρα. Το έκαναν και πριν το NotPetya και το προσπάθησαν πολλές φορές μετά».

Πηγή: New York Times